⚠️ 免责声明

本文仅供教育和科普目的,旨在帮助读者了解互联网技术知识和网络安全风险。

重要提示:

本文不鼓励、不教唆任何人访问暗网或从事任何非法活动

访问暗网在部分国家和地区可能违反当地法律法规

读者应遵守所在地的法律法规,对自身行为负责

作者和发布平台不对读者的任何行为承担法律责任

请理性阅读,合法上网,保护个人信息安全。

配套视频:https://www.bilibili.com/video/BV1TnSTBdEhQ/

引言

你以为你了解万维网,以为看透了一切?其实,你所见的只是冰山一角。我们每天使用的互联网,那些熟悉的搜索引擎、社交媒体和网站,仅仅是整个网络世界的表层。在这表层之下,隐藏着一个庞大而神秘的领域——深网和暗网。本文将带你深入探索这片互联网的"狂野西部",了解暗网究竟藏着哪些神秘事物。

一、互联网的冰山模型:你只看到了5%

表层网络:我们熟悉的互联网

当你打开Google搜索信息,浏览Facebook动态,观看YouTube视频时,你正在使用的是表层网络(Surface Web)。这是互联网中可以被常规搜索引擎索引的部分,包括:

各类搜索引擎(Google、Bing等)

社交媒体平台(Facebook、Instagram、Twitter)

视频网站(YouTube、TikTok)

新闻网站、电商平台等公开网站

然而,令人震惊的是,这些我们日常接触的内容,仅占整个互联网的约5%。

深层网络:隐藏的95%

剩余的95%是什么?这就是深层网络(Deep Web),它包含两个主要部分:

1. 深网(Deep Web)

深网占据了那95%的大部分,主要包含:

密码保护的内容:需要登录才能访问的网站

医疗记录:个人健康档案和医疗数据

法律文件:法院记录、合同文档

私人论坛:需要会员资格的讨论区

企业内网:公司内部系统和数据库

学术数据库:付费或需要权限的研究资料

这些内容并非恶意或非法,只是因为它们不面向公众,或者搜索引擎无法索引它们。你的网上银行账户、电子邮件收件箱,都属于深网的一部分。

2. 暗网(Dark Web)

暗网是深层网络中最神秘、最具争议的部分。它不仅未被搜索引擎收录,而且需要特殊工具才能访问,具有高度的匿名性和隐蔽性。

二、暗网的双面性:天使与魔鬼的交汇点

正当用途:保护隐私与言论自由

暗网并非完全是罪恶的温床,它在许多正当场景中发挥着重要作用:

1. 举报者的避风港

举报者需要匿名披露信息,特别是涉及政府腐败、企业不当行为或其他敏感话题时。暗网为他们提供了一个相对安全的平台,可以在不暴露身份的情况下传递重要信息。

2. 新闻记者的调查工具

调查记者经常需要潜入暗网进行深度报道,获取第一手资料。在新闻自由受限的地区,暗网成为记者与信息源联系的重要渠道。

3. 政治活动人士的庇护所

在言论自由受到压制的国家和地区,政治活动人士、异见人士和人权倡导者需要暗网来:

组织活动而不被监控

自由表达观点

与外界保持联系

避免政府追踪和迫害

4. 隐私保护意识强的普通用户

一些注重隐私的用户使用暗网来避免政府监控、企业数据收集和网络追踪。

非法活动:暗网的阴暗面

然而,暗网的匿名性也吸引了大量非法活动:

1. 暗网市场

这些地下市场类似于"黑市版的亚马逊",出售各类违禁品:

毒品:各类非法药物

武器:枪支弹药

假证件:护照、驾照、身份证

被盗数据:信用卡信息、个人资料

最著名的案例是"丝绸之路"(Silk Road),这个暗网市场在2013年被FBI关闭前,交易额高达数十亿美元。

2. 黑客活动中心

暗网是黑客们的聚集地,他们在这里:

交换漏洞利用程序:出售软件和系统的安全漏洞

买卖恶意软件:勒索软件、木马病毒等

交易被盗凭证:用户名、密码、账户信息

提供黑客服务:DDoS攻击、数据窃取等

根据IBM X-Force云威胁态势报告,被盗凭证在暗网上的价格被持续追踪,这些账号密码成为网络犯罪的重要资源。

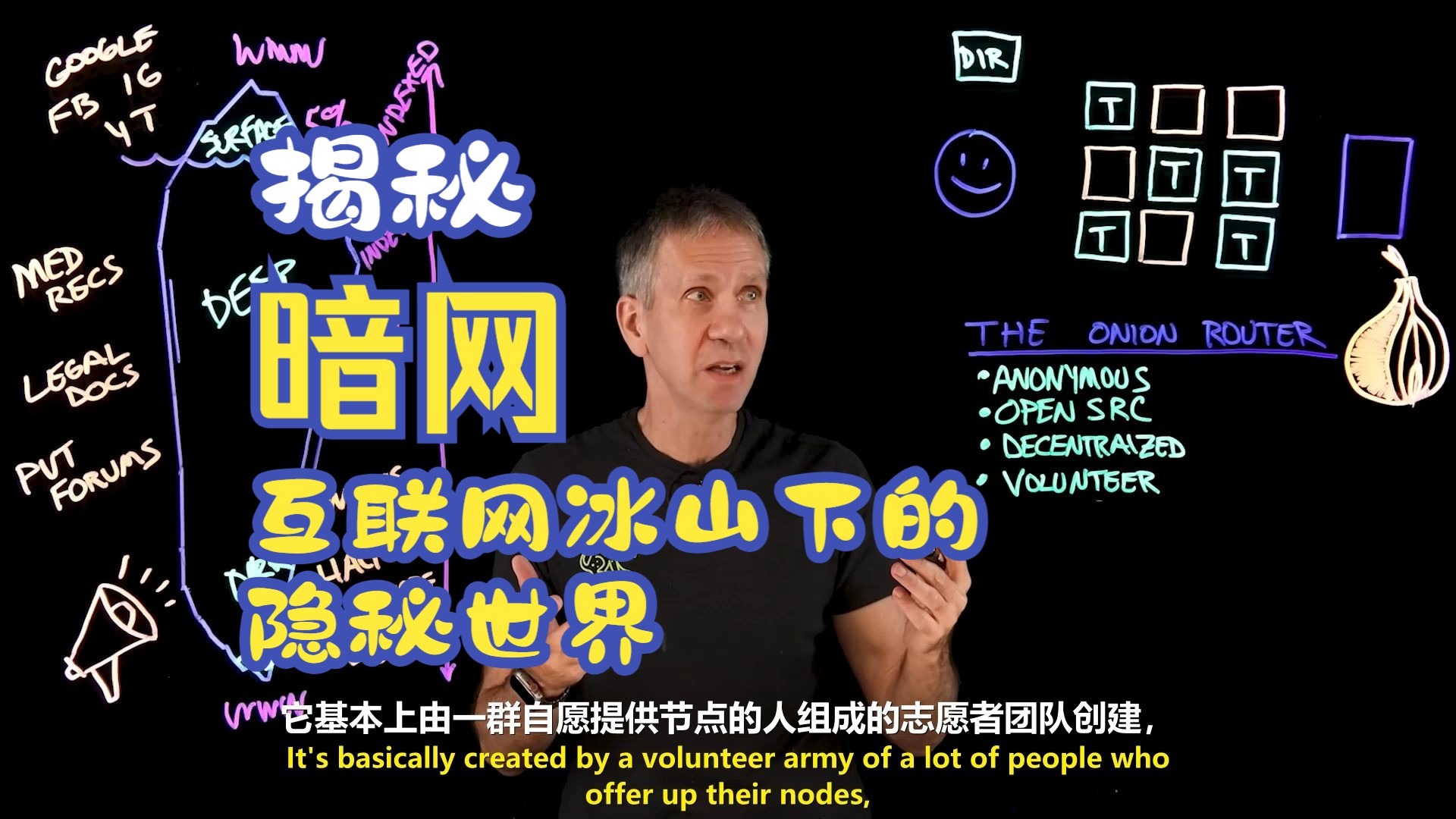

三、Tor:通往暗网的钥匙

什么是Tor?

Tor(The Onion Router,洋葱路由器)是访问暗网的主要工具。它的名字来源于其多层加密机制,就像洋葱一样层层包裹。

Tor的历史

1995年:由美国国防部启动,最初用于保护政府通信

2002年:作为开源项目发布

现在:由电子前沿基金会(EFF)等组织支持,由全球志愿者维护

Tor的设计初衷是创建一种去中心化的匿名通信方式,让用户可以在不暴露身份的情况下访问互联网。

Tor的工作原理

Tor网络由全球数千个志愿者提供的节点组成,这些节点分为三类:

入口节点(Entry Node):你的第一个连接点

中间节点(Middle Node):数据传输的中转站

出口节点(Exit Node):数据离开Tor网络的地方

数据传输过程:

用户 → [加密] → 入口节点 → [加密] → 中间节点 → [加密] → 出口节点 → 目标网站关键特点:

每个节点只知道前一个和后一个节点的地址

没有单个节点知道完整的传输路径

数据经过多层加密,每经过一个节点就"剥开"一层

具体步骤:

安装Tor浏览器:用户下载并安装Tor软件

连接目录服务器:获取可用节点列表

建立加密隧道:与入口节点建立加密连接

多跳传输:数据通过多个节点转发

到达目标:从出口节点访问目标网站

Tor的优势与局限

优势:

✅ 高度匿名性:难以追踪用户真实身份和位置

✅ 绕过审查:可以访问被封锁的网站

✅ 免费开源:任何人都可以使用和审查代码

✅ 去中心化:没有单一控制点

局限性:

❌ 速度慢:多层加密和多跳传输导致延迟高

❌ 出口节点风险:数据离开Tor网络后不再加密

❌ 节点可能被入侵:恶意节点可能监控流量

❌ 不能保证完全匿名:配合其他信息可能暴露身份

重大安全漏洞

出口节点的明文传输是Tor最大的安全隐患。一旦数据离开Tor网络,它就以明文形式传输到目标网站(除非使用HTTPS)。这意味着出口节点运营者可以看到你的数据,网络监控者可以拦截流量,你的匿名性在最后一步被打破。

四、暗网的风险:为什么你应该三思而后行

技术风险

1. 恶意软件感染

暗网充斥着各种恶意软件,包括:

勒索软件:加密你的文件并索要赎金

木马病毒:窃取敏感信息

键盘记录器:记录你的按键

远程访问工具:让黑客控制你的电脑

这些恶意软件可能在你不知情的情况下自动下载到系统中。

2. 网络钓鱼攻击

暗网上的网站可能伪装成合法服务,诱骗你输入登录凭证、信用卡信息、个人身份信息或加密货币钱包密钥。

3. 去匿名化攻击

尽管Tor提供匿名性,但仍有可能被追踪:

流量分析:通过分析流量模式识别用户

时间关联攻击:对比进出时间戳

浏览器指纹:通过浏览器特征识别

人为失误:用户不小心暴露真实信息

法律风险

1. 访问本身可能违法

在某些国家和地区,仅仅访问暗网就可能违法。

2. 内容相关犯罪

即使在暗网访问合法的国家,访问某些内容也可能构成犯罪:非法色情内容、恐怖主义材料、购买违禁品、参与非法交易等。

3. 执法机关监控

不要以为暗网就是法外之地:

FBI、CIA等机构持续监控暗网

许多暗网市场被执法机关渗透

大型暗网犯罪案件频频被破获

使用Tor本身可能引起执法机关注意

心理和社会风险

暗网上存在大量极端、暴力、令人不适的内容,可能造成心理创伤、价值观扭曲和精神健康问题。此外,暗网市场充满诈骗,由于匿名性,受害者几乎无法追回损失或寻求法律帮助。

五、如何安全地了解暗网(如果你必须这样做)

⚠️ 重要警告

强烈建议普通用户不要访问暗网。 以下信息仅供教育目的,帮助你了解相关技术和风险。

必要的安全措施

如果你出于正当理由(如学术研究、新闻调查)必须访问暗网,请采取以下措施:

1. 使用Tor浏览器

从官方网站下载并验证数字签名

保持软件更新到最新版本

不要安装额外的浏览器插件

2. 配置安全沙盒

沙盒是一个隔离的系统环境,任何在其中运行的程序都无法影响主系统。

实现方法:

使用虚拟机(VirtualBox、VMware)

使用专门的安全操作系统(Tails、Whonix)

使用沙盒软件(Sandboxie)

好处:

即使感染恶意软件,也只影响沙盒环境

可以随时删除沙盒,清除所有痕迹

保护主系统和个人数据

3. 使用VPN(虚拟专用网络)

VPN + Tor的双重保护:

你的电脑 → [VPN加密] → VPN服务器 → [Tor加密] → Tor网络 → 目标网站这种"腰带加背带"的策略能提供更强的保护,即使一个失效,另一个也能防止"裤子滑落"。

4. 配置防火墙

设置严格的防火墙规则:

只允许必要的出站连接

阻止所有未经授权的入站连接

监控异常流量

记录所有网络活动

5. 其他安全建议

操作系统层面:

使用专门的安全操作系统(Tails Linux)

禁用JavaScript(许多攻击依赖JavaScript)

行为层面:

不要下载任何文件

不要输入真实个人信息

不要使用常用的用户名或密码

不要在暗网和明网之间切换

六、结论:暗网是一项两用技术

暗网常被神秘化,但通过本文,你应该了解了平时看不到的真相。暗网既是一个可能发生好事的地方,也会有不好的事情发生。这是一项两用技术,好坏取决于如何使用。

但它确实存在,这确实不是件小事。对于普通用户而言,你需要清楚了解自己的方向,因为伴随而来的风险很多。其中一个风险可能是法律风险——在某些国家,访问暗网的某些部分是违法的,因此务必格外小心。

专业监控:让专家为你探索暗网

好消息是,你无需亲自进入暗网,也能获取其中的有用信息。IBM的X-Force研究员会定期驻守并监控暗网,并分析攻击趋势,以便及时告知您,助您保持安全。

暗网是互联网冰山下的隐秘世界,它既是保护隐私和言论自由的工具,也是滋生犯罪的温床。了解它的存在和运作方式,能帮助我们更好地保护自己,但对于绝大多数人来说,最好的策略就是远离这片危险区域。

记住:你只生活在互联网的表层,而那95%的深层网络,包括神秘的暗网,最好让它保持神秘。

参考资料:

What is the Dark Web? A Guide to the Dark Side of the Internet

https://www.youtube.com/watch?v=N3-zrhoBx6w

如果这篇文章对你有帮助,欢迎点赞、收藏、转发。也欢迎在评论区分享你的经验,我们一起交流学习!

我是 dtsola【IT解决方案架构师 | 一人公司实践者】 ;专注商业、技术、一人公司、个人成长分享。

提供服务:AI项目咨询 | 技术解决方案 | IT项目实施 | 企业技术顾问

博客:https://www.dtsola.com

公众号&微信:dtsola(交流经验、商业合作、IT咨询;加微信,请备注来意)

#AI编程 #暗网 #网络安全 #科技 #知识分享 #互联网 #技术科普 #信息安全 #黑客 #深网